IDGNow/PCS

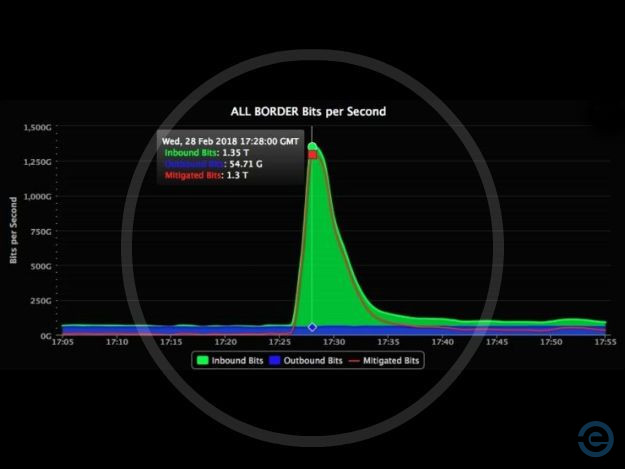

ImprimirÀs 17h28 GMT, 28 de fevereiro, a Akamai experimentou um ataque DDoS de 1,3 Tbps contra um de seus clientes, conduzido por uma técnica chamada memcached reflection, cuja descoberta havia sido anunciada pela própria Akamai e outras empresas de segurança de rede, como a Arbor, na véspera, 27 de fevereiro.

O ataque foi o maior já visto pela Akamai, com mais do dobro do tamanho dos ataques de setembro de 2016 provocados pela botnet Mirai e, na ocasião, tido como possivelmente o maior ataque DDoS divulgado publicamente. De acordo com a Nescout Arbor, ele foi lançado contra a infraestrutura da plataforma de desenvolvimento de software GitHub. A Akamai menciona apenas "uma empresa de serviços de sodtware".

As equipes técnica da Akamai e da Nescout Arbor vinham observando um aumento significativo na utilização de servidores memcached, empregados em data centers, hospedando banco de dados na memória, e não em disco, para maior rapidez de acesso a informações.

Como os servidores memcached normalmente contam com links de acesso de grande largura de banda e residem em redes de data centers com alta velocidade de tráfego, eles se prestam, por sua natureza, à utilização para reflexão/amplificação de ataques DDoS – uma técnica que permite multiplicar o tráfego malicioso sem que se possa identificar sua fonte.

O crescimento da utilização desses servidores como armas de ataque levou a equipe ASERT (Arbor Security Engineering amp;amp; Response Team) da NescoutArbor a classificar como “crítica” sua gravidade.

De acordo com a Akamai, o memcached pode ter um fator de amplificação de mais de 50.000, o que significa que um pedido de bytes de 203 bytes resulta em uma resposta de 100 megabytes.

Devido à sua capacidade de criar tais ataques maciços, é provável que os atacantes adotem a reflexão memcached como uma ferramenta favorita rapidamente. Além disso, à medida que as listas de refletores utilizáveis são compiladas por atacantes, o impacto desse método de ataque tem potencial para crescer significativamente.

No Brasil

No Brasil, a Nescout Arbor vem observando, desde o dia 16 de fevereiro, um aumento do tráfego memcached, com crescimento súbito no dia 25 de fevereiro e com tendência de alta para março. Esse comportamento indica a criação e crescimento de botnets que usam memcached para amplificação. E se parece com o detectado meses antes de um grande evento esportivo no Rio de Janeiro, em 2016, que culminou em ataques potentes durante o evento.

“Tudo indica que uma botnet está sendo construída com servidores memcached no Brasil, o que levanta a hipótese de uma onda de ataque de alta volumetria para próximos meses, com a realização em julho de um outro evento esportivo global, também expressivo, e com forte significado para empresas brasileiras”, comenta Kleber Carrielo, senior consulting engineer da Nescout Arbor.

Impacto colateral

De acordo com a Arbor, o impacto colateral dos ataques DDoS de reflexão/amplificação em memcached pode ser altamente significativo, pois exibem altos índices de reflexão/ampliação e tiram proveito de refletores/amplificadores de servidores que normalmente possuem links de acesso com grande largura de banda, e que residem em IDCs com links de tráfego de alta velocidade.

Devido a seu alto volume, o tráfego de saída de reflexão/amplificação em memcached também pode ter um impacto negativo em redes vulneráveis. Servidores memcached também podem ser usados para ataques de reflexão/amplificação cruzados, visando a serviços/servidores que residem dentro dos mesmos IDCs.

Fatores de mitigação

A Arbor diz que ataques de reflexão/amplificação em servidores memcached podem ser mitigados com sucesso, a partir da implementação de práticas atualizadas (Best Current Practices – BCP) padrão, como a validação de endereço de origem (BCP38/BCP84); com o uso de funcionalidades da infraestrutura de rede, como fluxpec, ACLs de tráfego (tACLs) e políticas seletivas de qualidade de serviço (QoS); e com a utilização de sistemas de mitigação DDoS inteligente (IDMS), como Arbor SP/TMS e APS, para defender os alvos desses ataques, bem como para impedir que os refletores/amplificadores vulneráveis sejam explorados.

Como se proteger

Em outras palavras, na avaliação da Nescout Arbor, os ataques DDoS de memcached, como acontece com a maioria das metodologias de ataque, foram inicialmente – e por um curto período – operados manualmente; tornaram-se, em seguida, amplamente disponíveis por meio de botnets de aluguel.

As recomendações de defesa passam então pela adoção das práticas consagradas no mercado para proteger os servidores memcached e para garantir medidas rápidas de mitigação.

Já na opinião da Akamai, a boa notícia é que os provedores podem avaliar o tráfego limitado da porta de origem 11211 e impedir que o tráfego entre e saia de suas redes, mas isso levará tempo.

A plataforma Prolexic da Akamai foi capaz de mitigar o ataque, filtrando todo o tráfego proveniente da porta UDP 11211, a porta padrão usada pelo memcached.